معرفی و نصب آنتی ویروس ClamAv

معرفی و نصب آنتی ویروس ClamAv

آنتی ویروس ClamAv یکی از نرم افزار های تامین امنیت سرور است که جهت اسکن و جستجوی بدافزار استفاده میشود. ClamAv رایگان بوده و معمولا در سرور های لینوکسی نصب و استفاده میشود. این انتی ویروس تقریبا قابل اعتماد بوده و حتی به همراه کنترل پنل های مانند Directadmin و Whm/Cpanel در قالب پلاگین قابل نصب ارائه میشود. در اینجا به معرفی و نصب آنتی ویروس ClamAv و چگونگی استفاده از آن می پردازیم. این آنتی ویروس بصورت مولتی پلتفرم ارائه شده و میتوان ClamAv را روی مک و ویندوز نیز نصب نمود، البته در این پست فقط نصب و نحوه استفاده روی توزیع های لینوکسی مورد بررسی قرار خواهد گرفت.

Clam Antivirus یک ابزار ضد ویروس منبع آزاد (GPLv2) است که به خصوص برای اسکن نامه الکترونیکی در دروازه های پست الکترونیکی طراحی شده است. این نرم افزار تعدادی از برنامه های کاربردی از جمله یک Daemon چند رشته قابل انعطاف و مقیاس پذیر ، یک اسکنر خط فرمان و ابزاری پیشرفته برای بروزرسانی های خودکار پایگاه داده را در اختیار شما قرار می دهد. هسته اصلی این پکیج یک موتور ضد ویروس است که به صورت کتابخانه مشترک موجود است.

امکانات آنتی ویروس ClamAV:

• ClamAV برای اسکن سریع پرونده ها طراحی شده است.

• محافظت از زمان واقعی (فقط لینوکس) شبح روبشی ما از اسکن دسترسی در نسخه های مدرن لینوکس پشتیبانی می کند ، از جمله امکان مسدود کردن دسترسی به فایل تا زمانی که پرونده اسکن شود.

• ClamAV بیش از ۱ میلیون ویروس ، کرم و تروجان از جمله ویروس های کلان مایکروسافت آفیس ، بدافزارهای موبایل و سایر تهدیدات را کشف می کند.

• مترجم بایت کد داخلی ساخته شده به نویسندگان امضای ClamAV اجازه می دهد تا روال های تشخیصی بسیار پیچیده ای را ایجاد و توزیع کنند و از راه دور عملکرد اسکنر را ارتقا دهند.

• پایگاه داده های امضا شده اطمینان حاصل می کنند که ClamAV فقط تعاریف امضای معتبر را اجرا خواهد کرد.

• ClamAV در بایگانی ها و پرونده های فشرده شده اسکن می شود همچنین در مقابل بمب های بایگانی نیز محافظت می کند.

ویژگی های مورد نیاز توصیه شده برای نصب ClamAV:

حداقل سیستم توصیه شده زیر برای استفاده از باینرهای clamscan یا clamd و clamdscan با بانک اطلاعاتی امضای ClamAV استاندارد ارائه شده توسط سیسکو است.

حداقل رم توصیه شده:

نسخه غیر سرور لینوکس، ویندوز ۷ و ۱۰ ۳۲ بیتی: ۲ GiB +

ویندوز ۷ و ۱۰ ۶۴ بیتی، macOS: 3 GiB +

حداقل CPU پیشنهادی:

CPU با سرعت ۲.۰ گیگاهرتز به بالا

حداقل فضای در دسترس دیسک سخت مورد نیاز:

برای برنامه ClamAV توصیه می کنیم ۵ گیگابایت فضای رایگان در دسترس داشته باشید. این توصیه علاوه بر فضای دیسک پیشنهادی برای هر سیستم عامل است.

نحوه نصب آنتی ویروس ClamAV در برخی از نسخه های لینوکس:

نحوه نصب در نسخه RHEL/CentOS :

yum install -y epel-release

yum install -y clamav

نحوه نصب در نسخه Fedora :

yum install -y clamav clamav-update

نحوه نصب در نسخه Debian:

apt-get update

apt-get install clamav

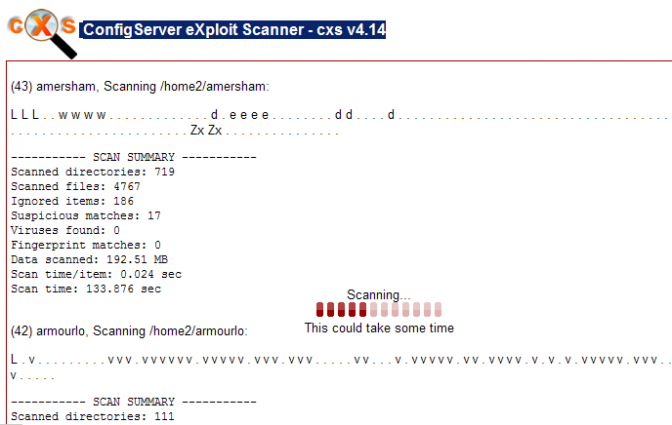

راهنمای استفاده از clamav در محیط cmd:

برای چک کردن تمامی فایل های روی سرور و نمایش همه فایل های اسکن شده از دستور زیر استفاده نمایید:

clamscan -r

• برای چک کردن همه فایل ها و نمایش فایل های الوده از دستور زیر استفاده نمایید:

clamscan -r –bell -i

• برای اسکن همه فایل ها و نمایش فایل الوده و اجرا در background از دستور زیر استفاده نمایید:

clamscan -r -i

• جهت اسکن فایل های home/ از دستور زیر استفاده نمایید:

clamscan -r/home

• جهت اسکن فایل های پوشه home/ و انتقال فایل های الوده به یک پوشه از دستور زیر استفاده نمایید:

clamscan -r –move=/home/USER/home/USER

• برای اسکن فایل های در پوشه home/ و حذف فایل های الوده از دستور زیر استفاده نمایید:

clamscan -r –remove/home/USER

• برای مشاهده راهنما و دیگر امکانات از دستور زیر استفاده نمایید:

clamscan –help